‹It takes a thief to catch a thief›

Wie erpresst man einen Betreiber einer kritischen Infrastruktur?

Philipp Zihler ist studierter Informatiker, Partner bei der Firma B-SECURE GmbH und unterrichtet an einer höheren Fachschule in Luzern ICT-Security Management. Und er ist Hacker. Jedoch einer mit guter Absicht: Im Auftrag von KMUs sucht er als ‹White Hat Hacker› potenzielle Schwachstellen in IKT-Infrastrukturen und beurteilt Cyber-Bedrohungen. Im Interview gibt er uns einen Einblick, wie Angreifer ticken, was sie antreibt und wie moderner Cyber Crime funktioniert.

Herr Zihler, was ist denn ein White Hat Hacker genau?

Philipp Zihler: Ein White Hat Hacker – oder auch Ethical Hacker – versucht im Auftrag von Unternehmen, Schwachstellen in der IT-Umgebung zu identifizieren. Und so dem Auftraggeber dabei zu helfen, die Sicherheit zu erhöhen und Angriffe erfolgreich abzuwehren.

«Das Sicherheitsbewusstsein der Mitarbeitenden ist ein entscheidender Faktor, um keine ‹low hanging fruit› für die Angreifer zu sein.»

Philipp Zihler, Partner und Senior Security Consultant,

B-SECURE GmbH

Kann Hacking überhaupt «ethisch» sein? Ist Hacking nicht eben Hacking?

Als Ethical Hacker halten wir uns an klare Regeln, verpflichten uns beispielsweise, identifizierte Schwachstellen zu melden. Aber Sie haben schon recht: Schlussendlich versucht man gleich vorzugehen, wie es jemand mit bösen Absichten auch machen würde. Man benötigt vielleicht nicht gerade kriminelle Energie. Es ist jedoch sicher dienlich, sich in diese Rolle zu versetzen, und zu überlegen, wie man vorgehen würde, wenn man unbedingt zum Ziel kommen will.

In der Realität ist es daher auch schon vorgekommen, dass Ergebnisse von White Hats von anderen Akteuren verwendet wurden. Es wäre nicht das erste Mal, dass sich Ethical Hacker eigentlich für die ‹Gute Sache› eingesetzt haben, und später herausauskommt, dass sie damit geholfen haben, die Welt auszuspionieren. Derartige Skandale gab es schon in der Vergangenheit. Man weiss nie wirklich, auf welcher Fahrt man gerade ist.

In den vergangenen Jahren haben Cyberangriffe mit Erpressungstrojanern stark zugenommen. Auch dort entspricht der Urheber nicht immer dem, der diese einsetzt: Die eingesetzte Schadsoftware hat ihren Ursprung schon einige Male bei Geheimdiensten gehabt. Staaten investieren enorme finanzielle Mittel in die Entwicklung hocheffizienter Schadsoftware bzw. Cyber-Waffen, um ihre Macht zu erhalten. In Amerika beträgt das gegenwärtige Jahresbudget für Cyber-Operationen 9,6 Milliarden USD. Durch fahrlässigen Umgang mit solcher Schadsoftware gelangt diese dann in die Hände von Cyberkriminellen. Der WannaCry-Virus, der für den grossen Cyberangriff 2017 genutzt wurde, hatte beispielsweise seinen Ursprung bei der NSA.

Und wie geht ein Cyberkrimineller dann vor, um einem Unternehmen zu schaden?

Ein Cyberkrimineller hat nicht das primäre Interesse, ein Unternehmen komplett zu ruinieren. Er geht normalerweise nur soweit, dass das Unternehmen noch zahlen kann. Solche ‹Ransomware-Angriffe› laufen klassischerweise so ab: Eine E-Mail wird an ein Unternehmen gesendet. Wenn es geöffnet wird, wird eine Schadsoftware ausgeführt und später werden Computer oder Netzlaufwerke verschlüsselt. Um die Daten wieder zu entschlüsseln, verlangen die Angreifer Geld.

Gerade in den letzten Jahren stellen wir in diesem Bereich eine zunehmende Professionalisierung fest. Das Vorgehen zur Verschlüsselung der Daten erfolgt heute oft in zwei Phasen: In der ersten infiltrieren die Hacker mit Schadsoftware Unternehmensnetzwerke, ohne dass diese es bemerken. Die damit gelegten Zugänge in die Unternehmen werden dann im Darknet weiterverkauft. Die zweite Phase beginnt: Eine andere Gruppe von Cyberkriminellen kauft sich einen Zugang in ein zuvor infiltriertes Unternehmensnetzwerk. Sie ist darauf spezialisiert, im Unternehmensnetzwerk an die höchsten Privilegien zu gelangen und Details über das Unternehmen herauszufinden: Was ist deren Kerngeschäft und welches sind die Kernsysteme? Wo ist es besonders verwundbar? Die Verschlüsselung passiert dann auf zentralen Systemen. Das erhöht die Chance, dass das Unternehmen bereit ist, Geld zu bezahlen.

Als Absicherung erpressen Angreifer Unternehmen immer öfter mit unterschiedlichen Druckmitteln. Sollte die Erpressung durch die Datenverschlüsselung und die Lahmlegung des Betriebs nicht erfolgreich sein, können sie damit drohen, vor der Verschlüsselung abgezogene sensible Informationen der Öffentlichkeit zugänglich zu machen.

Wie kann eine solche Infiltrierung gelingen? Man setzt doch heute auf Firewalls, weiss, dass man keine dubiosen Links anklicken soll.

Dafür setzen Täter heute auf perfide Methoden. Angreifer nutzen Schwachstellen in der Technik und beobachten, wo Technik, Mensch und Organisation im Einklang miteinander funktionieren müssen. Genau an diesen Stellen setzen sie an und zielen dabei auf die Mitarbeitenden ab. Sie betreiben ‹Social Engineering›.

Das ist auch das, was wir machen, wenn wir die Sicherheit von Unternehmen analysieren. Man versucht, Mitarbeitende dazu zu bringen, Dinge zu tun, die sie sonst nicht tun würden. Man nutzt psychologische Effekte, um sie zu manipulieren. Dazu gibt es viele Techniken, die auch erfolgreiche Verkäufer anwenden, um ihr Gegenüber zum Kauf zu bewegen. Damit versucht man, soziale Abhängigkeit zu schaffen. Die Erfolgsquote der Angriffe wird mit solchen Methoden deutlich erhöht.

«Cyberkriminelle setzen da an, wo Technik, Mensch und Organisation im Einklang miteinander funktionieren müssen. Dort betreiben sie ‹Social Engineering›.»

Haben Sie ein Beispiel, wie sie das machen?

Zuerst legen wir mit dem Kunden gemeinsam die Zielgruppe fest – die ganze Mitarbeiterbreite, eine Leitungsfunktion, oder der Support, der teilweise über höhere Privilegien verfügt und damit besonders attraktiv ist. Dann verfassen wir ein Drehbuch, entwickeln eine schlüssige Geschichte, wie der Angriff stattfinden soll.

Beim Angriff auf eine Wasserversorgung könnte das so aussehen: Wir geben uns als Betreiber einer kritischen Infrastruktur aus. Im Internet finden wir heraus, welcher Lieferant für den Wasserversorger arbeitet. Dabei helfen uns beispielsweise Stelleninserate des Versorgers. Systeme, mit denen die gesuchten Personen umgehen können müssen, sind dort häufig aufgeführt. Damit hat man bereits eine Basis an Informationen. Dann könnte man versuchen, den Support des Lieferanten von der E-Mail-Adresse des Versorgers anzuschreiben und gleichzeitig anzurufen. Ein Anruf wirkt meist authentischer als eine geschriebene Mail. Die Telefonnummer und die Mailadresse zu fälschen – Mail-Spoofing – ist beides relativ einfach möglich. So hat man schon zwei Ebenen, auf denen man Vertrauen aufbauen kann.

Das Szenario: Wir stellen in der Versorgung gerade einen neuen Mitarbeiter ein. Dafür benötigen wir einen Plan und Informationen zum Netzdesign, damit wir diese ausdrucken können – auf Papier lässt sich das einfach besser erklären. Über eine E-Mail stellen wir einen Link auf einen vermeintlichen Datenaustausch-Server bereit, über den uns der Lieferanten-Support die Dokumente zur Verfügung stellen kann. Beim Besuch des angeblichen Datenaustausch-Servers könnte man den Computer des Lieferanten infiltrieren. Somit könnte man an die Informationen gelangen, wie der Fernzugriff für die Wasserversorgungen eingerichtet ist.

Angriffe in dieser Form haben wir auch schon erfolgreich durchgeführt. In der Hitze des Gefechts will jeder helfen, niemand will die Spassbremse sein. So kommt man meist einen Schritt weiter.

«Beim Datenschutz ist die Sichtweise zwischen Angst und Unbekümmertheit frappant: Bei der Covid-App haben Leute Bedenken, bei Facebook, respektive WhatsApp hingegen lassen sie die Hosen runter.»

Kann man sich als Unternehmen überhaupt noch vor solchen Angriffen schützen? Wie kann ich Sicherheitsrisiken minimieren?

Zunehmende Digitalisierung und Automatisierung machen KMUs natürlich verletzlich. Um hier nicht eine ‹low hanging fruit› für Angreifer zu sein, ist es insbesondere wichtig, die Mitarbeitenden zu sensibilisieren. Auf der technischen Seite muss man die Themen Bedienbarkeit und Sicherheit abwägen und versuchen, eine ideale Lösung zu finden. Das muss man von Zeit zu Zeit wieder neu austarieren. Hier hilft es, sich potenzielle Konsequenzen eines Worst Case Szenarios auszumalen. So wird das Risiko greifbarer.

Dabei sollte man jedoch versuchen, sich von Fakten leiten zu lassen, nicht von Angst oder medialen Berichten. Das passiert aber häufig noch nicht. Das Thema ist für viele noch immer zu abstrakt, sie schaffen es nicht, die Verbindung vom Digitalen auf unsere analoge Welt mit den tatsächlichen Abläufen herzustellen.

Der Spagat zwischen Angst und Unbekümmertheit ist ein schwieriger: Wir gehen davon aus, dass wir grossen, renommierten Herstellern ein Grundvertrauen entgegenbringen können. Bei neuen Entwicklungen sind wir teilweise wiederum skeptisch. Ein aktuelles Beispiel: Bei der Covid-App war der Datenschutz medial ein sehr grosses Thema. Dabei wurde hier datenschutztechnisch viel getan: Daten werden nicht personenbezogen und dezentral beim Benutzer gespeichert. Im Hintergrund ist der Staat, der keinerlei Mehrwert oder ein Geschäft aus den Daten generieren will. Bei WhatsApp hingegen findet selten eine kritische Auseinandersetzung statt. Das ist eine private Firma mit einem Geschäftsmodell, um mit Daten Geld zu verdienen. Hier lassen wir unsere Hosen runter und werden selbst zum Produkt.

Die Corona-Pandemie hat die digitalen Services stärker denn je in den Vordergrund gerückt. Sind dabei Schwachstellen zu Tage gekommen?

Unternehmen mussten schnell reagieren, sind schnell auf Cloud-Dienste wie ‹Microsoft Office 365› umgestiegen – bzw. mussten das tun, damit sie mit ‹Microsoft Teams› Videokonferenzen abhalten können. Dabei waren sich die Unternehmen teilweise gar nicht bewusst, welche Risiken damit verbunden sein können. Entsprechend machte man sich häufig auch wenig Gedanken über ein Sicherheitskonzept.

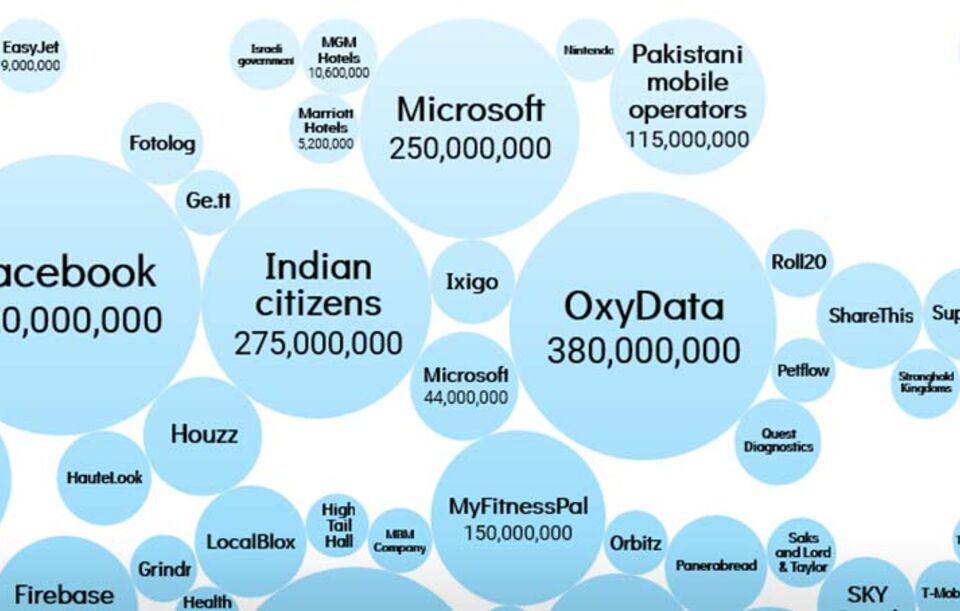

Die Gefahr ist durchaus real, denn Angriffe auf grosse Plattformen, auf denen sich viele Menschen registrieren, nehmen massiv zu (siehe Infobox). Dort werden Identitäten gestohlen – im Idealfall Kombinationen aus Mailadressen und Passwörtern. Das kann grosse Unternehmen genauso treffen, wie kleine.

Zudem versuchen Angreifer, sich mit diesen gestohlenen Identitäten bei anderen Portalen wie den jetzt stärker genutzten Clouddiensten anzumelden. Ist das erfolgreich, können sich Täter schnell auf einem ganz neuen Level schlau machen: herausfinden wer in diesem Unternehmen arbeitet, welche Leute im Finanzbereich tätig sind. Sie kennen die Korrespondenzen des gehackten Postfachs und sind im Bild über aktuelle Geschäftsvorgänge. Und sie können einfacher Computerviren ins Unternehmen bringen und die meisten Anti-Malware-Lösungen aushebeln. Sie bewegen sich auf dem Unternehmensportal wie ein Mitarbeitender. Einem international tätigen Medizintechnikunternehmen kostete das im August diesen Jahres 2,4 Millionen Franken. Diese wurden an eine falsche Kontoverbindung überwiesen. Cyberkriminelle schafften es kurz vor der Überweisung, Mitarbeitenden die geänderte Verbindung glaubhaft zu machen.

Man liest und hört nicht sehr häufig von solchen Vorfällen. Herrscht hier mitunter noch eine gewisse Schamgrenze?

In der Vergangenheit vermutlich schon, ja. Ich habe jedoch den Eindruck, dass diese Grenze gerade etwas aufweicht. Mit der Professionalität, mit der Angreifer heutzutage auftreten, muss man sich keine grossen Vorwürfe machen, wenn es einen trifft. Wird man sich dessen bewusst, ist man auch eher bereit, sich nach einem Angriff miteinander auszutauschen. Ich würde mir wünschen, dass die Erfahrungen aus Vorfällen öfter geteilt werden. Davon profitieren wir alle.

Herzlichen Dank für das Gespräch.

Bildnachweis: iStock/Feodora Chiosea (Illustrationen)

Einen anschaulichen Überblick über das Ausmass erfolgreicher Cyber-Angriffe und Datenlecks der letzten Jahre vermittelt die Website

Haben Sie Fragen zu IKT-Sicherheit?

Wir bieten gesamtheitliche Sicherheitsberatungen sowie Dienstleistungen für Betreiber von kritischen Infrastrukturen. Werfen Sie einen Blick auf unsere Angebote im Bereich IKT-Sicherheit oder wenden Sie sich bei Fragen direkt an unseren IKT-Sicherheitsexperten Patrick Erni.

Übersicht Angebote IKT-Sicherheit

Kontaktaufnahme Patrick Erni

Kategorien

Experteninterviews

Bereiche

Abwasserreinigung

Wasserkraft

Wasserversorgung

Stromversorgung

Gasversorgung

Wärmeversorgung