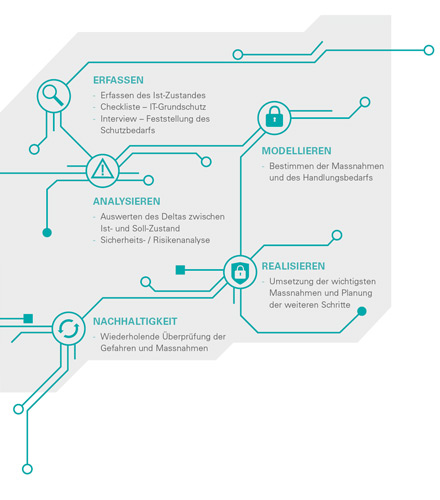

Fünf Schritte für mehr Sicherheit

Rittmeyer schützt IT-Systeme gezielt

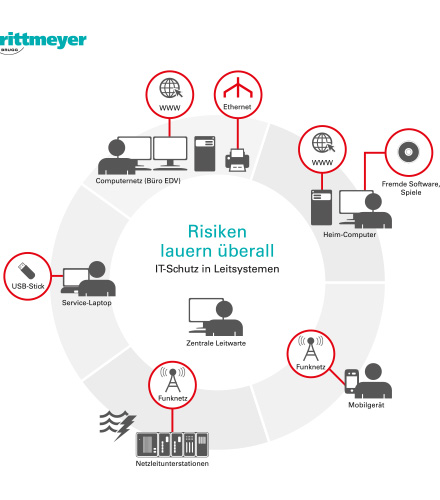

Die technische Weiterentwicklung von IT-Systemen führt zu zahlreichen neuen Funktionalitäten in industriellen Produktionsanlagen. Die dadurch bedingte Vernetzung der IT-Systeme fördert jedoch auch die Entstehung neuer Bedrohungsszenarien, denen IT-Systeme meist schutzlos ausgeliefert sind. Mit dem Fünf-Punkte-Programm von Rittmeyer können Schwachstellen schneller erkannt und gezielt behoben werden.

IT-Systeme in industriellen Produktionsanlagen tauschen beständig Informationen mit überlagerten ERP-Systemen, dezentralen Anlagenteilen, Mobilgeräten oder auch Fernwartungszugängen aus. Daraus ergeben sich viele Vorteile für Betreiber, die mittlerweile unverzichtbar geworden sind. Die Vernetzung erfolgt dabei meist über öffentliche Netze wie Internet, Telefonleitungen oder Mobilfunkverbindungen. Dadurch bieten sich auch zahlreiche Angriffsflächen für Schadsoftware und Hacker. Bestehende Prozessleit- und Steuerungssysteme wurden jedoch für den Betrieb in isolierten Netzwerken entwickelt und verfügen daher nicht über die notwendigen Schutzmassnahmen.

Umfassendes Wissen

Durch jahrelange Erfahrungen kennt Rittmeyer die Netzleittechnik in der Energie- und Wasserversorgungswirtschaft sowie der Abwasserentsorgung sehr genau. Darüber hinaus besitzt das Unternehmen grosses IT-Know-how und weiss besonders gut um die Anforderungen an die IT-Sicherheit und mögliche Risiken in Leitsystemen. «Auf Basis der individuellen sicherheitstechnischen Anforderungen einer Anlage muss der Schutz gezielt geplant und die entsprechende Funktionalität modelliert werden», erklärt Patrick Erni, Leiter IT Services bei Rittmeyer. Um Risiken zuverlässig zu erkennen und Anlagen vor unerlaubtem Zugriff zu schützen und damit generell sicherer zu machen, bietet Rittmeyer Betreibern von Versorgungseinrichtungen ein Fünf-Punkte-Programm als Dienstleistung an.

In fünf Schritten zum Erfolg

Ausgangsposition ist eine umfassende Analyse des Ist-Zustands. Mängel im Bereich der Informationssicherheit können zu erheblichen Problemen führen. Der Verlust, Diebstahl oder die Verfälschung von Daten kann fatale Folgen für ein Unternehmen haben. Diesem Risiko muss entschieden entgegengewirkt werden. Ermöglicht wird dies durch eine Risikoanalyse auf Basis eines ISMS (Information Security Management System). Darin wird bewertet, inwieweit die Geschäftstätigkeit und der Geschäftserfolg durch die ermittelten Gefahren beeinträchtigt werden. Aspekte wie höhere Gewalt, organisatorische Mängel, menschliches und technisches Versagen sowie vorsätzliche Handlungen müssen dabei berücksichtigt werden. Aber auch bereits bestehende Massnahmen werden in die Betrachtung einbezogen.

Konkrete Handlungsempfehlungen

Nach der Analyse erhält der Kunde sein persönliches IT-Sicherheitskonzept, in dem die bekannten Ausgangs-Risiken aufgelistet und entsprechend ihrer Relevanz bewertet sind. Zusätzlich enthält es weitere Empfehlungen, die zur Minimierung des Restrisikos führen würden. «Wir skizzieren das bereits erreichte Sicherheitsniveau und listen auf, welche Massnahmen nicht oder nur teilweise umgesetzt sind», erklärt Patrick Erni. «Auch geben wir konkrete Handlungsempfehlungen. Schwachstellen können so gezielt eliminiert werden.» Der Betreiber wird mit diesem Vorgehen zudem für verschiedene Gefahren sensibilisiert, was die Verwundbarkeit des Systems insgesamt reduziert.

Professionelle Umsetzung

Basierend auf den im Sicherheitskonzept festgehaltenen Empfehlungen, können im nächsten Schritt konkrete Handlungen gesetzt werden. Dafür sind detaillierte Informationen über die eingesetzte Struktur notwendig, die mittels einer IT-Strukturanalyse (Inventarisierung) gewonnen werden können. «Die Umsetzung des Massnahmenplans kann dann gemeinsam mit Rittmeyer erfolgen», führt Patrick Erni aus. «Nachhaltig ist ein IT-Sicherheitskonzept jedoch nur dann, wenn Gefahrenanalyse und Schutzmassnahmen in regelmässigen Abständen professionell überprüft werden.»

Nachgefragt

Die Seeländische Wasserversorgung SWG liefert für mehr als 60'000 Menschen auf der Ostseite des Bieler Sees wertvolles Trinkwasser, jährlich rund 3 Mio. m3. Im Jahr 2015 haben sie gemeinsam mit Rittmeyer ihre IT einem Sicherheits-Check unterzogen, ein Sicherheitskonzept entwickelt und Massnahmen zu deren Schutz beschrieben. Wir haben mit Roman Wiget, Geschäftsführer der Seeländischen Wasserversorgung SWG gesprochen.

Was hat Sie motiviert, einen solchen Sicherheits-Check mit einem Partner wie Rittmeyer durchzuführen?

Meist machen ja bekannt gewordene Sicherheitsvorfälle hellhörig. So sahen wir auch bei uns den Bedarf, an einzelnen konkreten Stellen unsere IT-Sicherheit weiter zu verbessern. Mit diesem Anliegen sind wir an Rittmeyer herangetreten. Sie machten uns dann den Vorschlag, nicht nur punktuell, sondern ganzheitlich unsere Infrastruktur und Prozesse zu analysieren und ein umfassendes Sicherheitskonzept zu entwickeln.

Wie gestaltete sich für Sie der Prozess?

Soviel vorab: der zeitliche Aufwand war sehr viel geringer, als wir es uns erwartet hatten. Gemeinsam mit Rittmeyer, dem Brunnenmeister und unserem IT-Verantwortlichen haben wir in zwei Workshops anhand strukturierter Fragebogen unsere IT-Organisation und IT-Struktur durchleuchtet und bewertet. Dieses Vorgehen war sehr effizient.

Haben Sie Neues erfahren, gar Überraschendes?

Einige Ergebnisse hatten wir so erwartet. Es gab aber doch manches, das wir zuvor anders beurteilt hatten. Mit einem klar definierten Vorgehen können wir diese Punkte nun abarbeiten, an vielen Stellen sogar mit deutlich geringerem Aufwand als vermutet.

Wie wertvoll und brauchbar sind die Ergebnisse?

Die beschriebenen Massnahmen sind meist sehr konkret und direkt umsetzbar. Einige wenige erfordern natürlich mehr Aufwand, wie zum Beispiel die weitere Präzisierung der IT-Benutzerrichtlinien. Insgesamt ist es jedenfalls von grossem Vorteil, dass Rittmeyer als Berater unsere Branche kennt und damit auch die Anforderungen, die wir an die IT haben. Letztlich ist es auch immer ein Abwägen, zwischen maximalem Schutz und dem benötigten oder gewünschten Nutzungskomfort. In einem Störfall wollen wir beispielsweise unsere Anlagen durch den Pikett-Dienst auch von ausserhalb bedienen können. So gesehen muss es auch Kompromisse geben, das ist uns bewusst, aber wir kennen die damit verbundenen Risiken eben nun sehr genau.

Entsprechen die Ergebnisse Ihren Erwartungen?

Wir durften feststellen, dass unsere IT-Sicherheit bereits auf einem guten Stand ist. Das ist wichtig. Die Analyse hat uns aber darüber hinaus dazu verholfen, mit einer ganz neuen Systematik und sehr strukturiert unseren Sicherheitsstandard weiter zu verbessern, und vor allem diesen nachhaltig auf einem guten Stand zu halten. Ich denke, jeder Betreiber sollte seine IT-Infrastruktur, die zugehörigen Prozesse und damit verbundene Sicherheitsrisiken genau kennen und auch deren Bedeutung beurteilen. Manchmal ist man als ‹Interner› aber betriebsblind. Zusammen mit dem Blick von aussen, noch dazu durch einen Branchenkenner, geht das viel besser.

Herzlichen Dank für das Gespräch.

Kategorien

Technologie

Bereiche

Abwasserreinigung

Wasserkraft

Wasserversorgung

Stromversorgung

Gasversorgung