La protezione IT nei sistemi di controllo

Individuare ed eliminare i pericoli

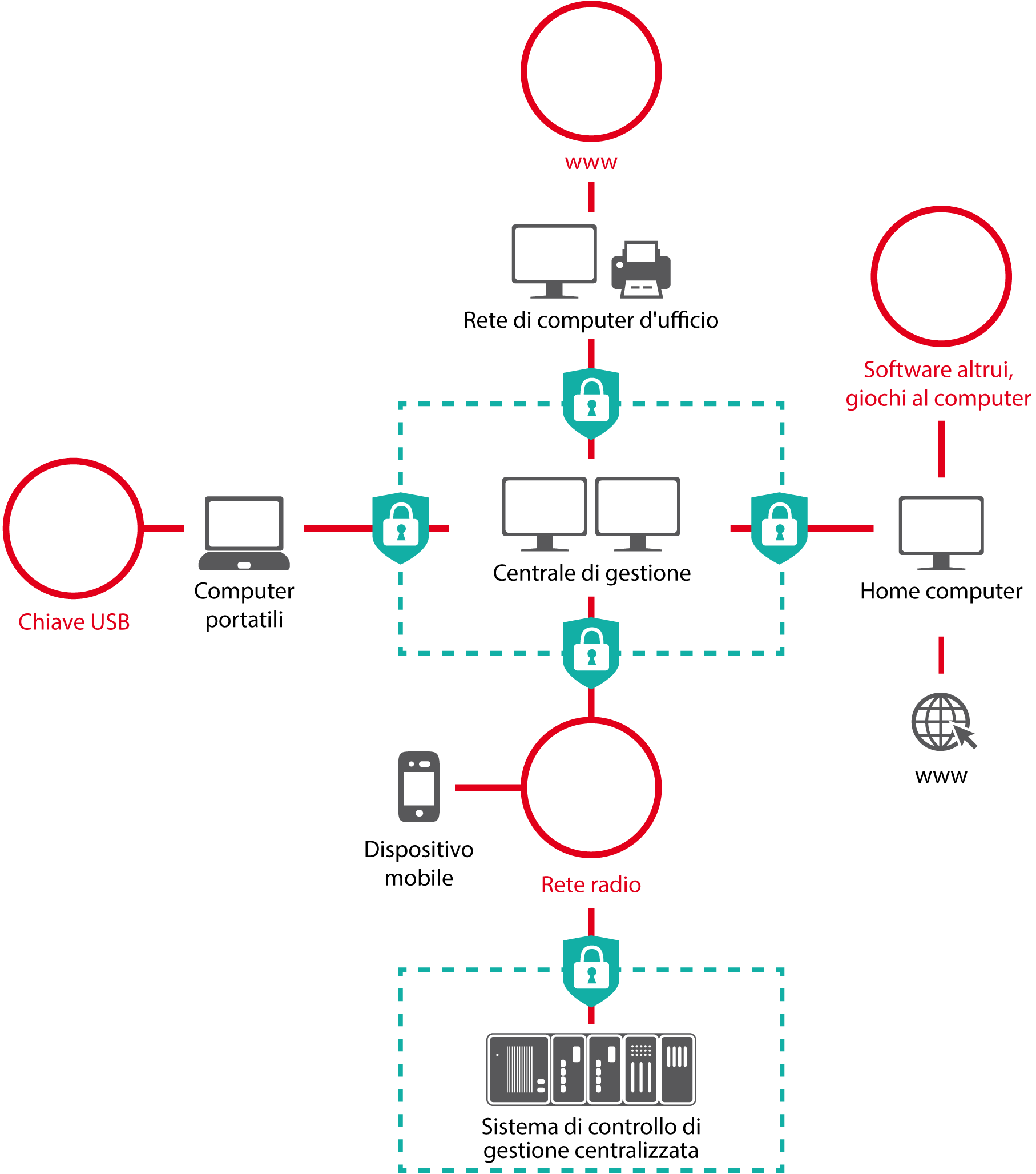

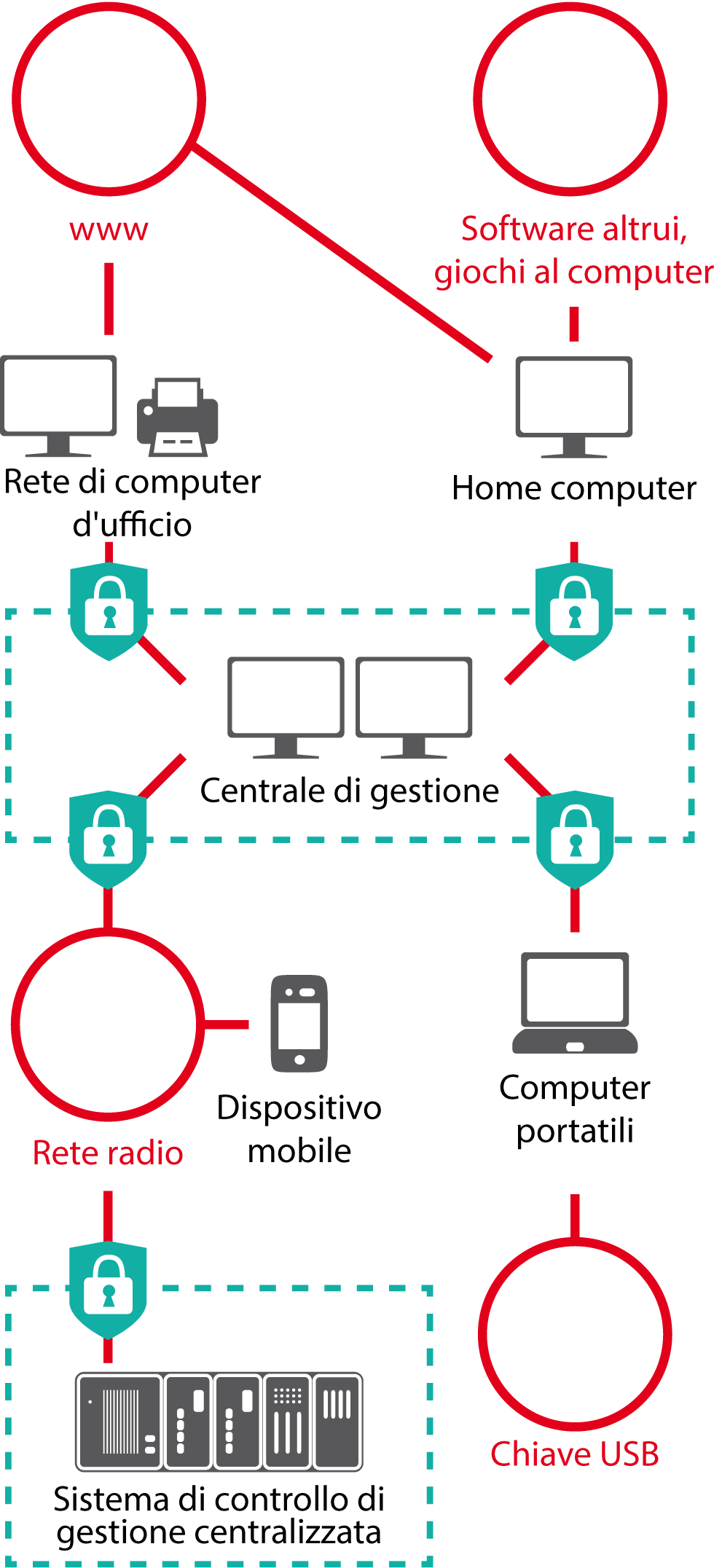

I sistemi di controllo complessi sono vulnerabili a molti livelli. Per proteggere con effi cienza il sistema sono necessarie precauzioni in diversi settori. Il seguente grafico mostra solo alcuni esempi. Cliccate sulle icone per saperne di più.

x

Pericolo: rete ufficio

Qualche anno fa il sistema di controllo era installato come unità autonoma. Il sistema era chiuso, non esisteva un collegamento Internet. Attualmente il personale amministra l'intero impianto dal proprio uffi cio, compie valutazioni, invia rapporti elettronici alle autorità e all'amministrazione. Quasi inavvertitamente, ad un certo punto, il PC master del sistema di controllo è stato integrato nella rete dell'uffi cio, e con questo risulta connesso ad Internet ed esposto ai pericoli qui in agguato.x

Pericolo: infi ltrazione di dati

Il personale dell’azienda ha eseguito una valutazione su un PC di terzi, poi ha ritrasmesso i dati nel sistema tramite una chiavetta USB. I virus, piazzati sulla chiavetta USB da un altro software, infettano molto facilmente il sistema di controllo.x

Pericolo: collegamenti radio

Il comando del sistema di controllo avviene tramite unità terminali in collegamento wireless (ad es. tablet computer). Le stazioni remote sono connesse via radio. La connessione, se non è adeguatamente protetta, è attaccabile dall'esterno.x