Réveil brutal

Protocole d’une cyberattaque … et les jours après

Plus rien ne fonctionnait. État d’urgence ! Tous les ordinateurs éteints, Internet inaccessible. Dans la presse : le BRUGG GROUP, maison mère de la société Rittmeyer AG, a été victime d’un piratage informatique. Depuis ce 10 septembre, plusieurs semaines se sont déjà écoulées rendant les causes et les conséquences de cet incident informatique plus transparentes : voici l'autopsie d’un piratage.

Mercredi, le 9 septembre 2020, vers 23H45

Le monde semble paisible. Tous les systèmes sont en fonction et en service. Chez lui, Roland Hürlimann éteint la lumière et part se coucher. Chief Information Officer (CIO), Hürlimann se charge de l'informatique au sein du BRUGG GROUP et chez Rittmeyer AG. Il se souvient très bien de l’heure car il avait regardé juste avant les informations de la nuit.

Jeudi, le 10 septembre 2020, 04H00

Un pirate inconnu commence à verrouiller les systèmes du BRUGG GROUP.

04H03

Le téléphone portable de garde de l’employé du service informatique du BRUGG GROUP signale d’un simple ‹ Bip › lapidaire : un serveur est inaccessible. Dans les heures suivantes, tous les portables de garde des membres du groupe sonnèrent les uns après les autres. ‹ Bip ›. ‹ Serveur inaccessible ›.

Juste après 06H00

Les techniciens informatiques se sont entre temps rendus sur place, sur les différents sites du BRUGG GROUP et tentent de se faire une idée concrète de la situation. Défaillance du réseau ? Coupure de courant ?

06H30

Les services informatiques du BRUGG GROUP sont informés de ‹ Défaillances du fonctionnement informatique ›.

06H45

Les premiers serveurs de Rittmeyer sont déconnectés. Le ‹ Bip › fatidique atteint désormais le service de garde de Rittmeyer.

L’accumulation d’avertissements ne laisse présager rien de bon. « Très vite, nous avons vu que certains fichiers étaient verrouillés. Même si nous ne connaissions pas encore la cause, nous avions déjà conscience d’une chose : il s’agissait d’un problème très grave », médite le PDG Roland Hürlimann. À partir de là, il devint la personne la plus sollicitée de l’entreprise et le système de gestion de la sécurité des informations (ISMS) certifié ISO-27001 de Rittmeyer AG fit son baptême du feu. Puis tout se succéda très vite.

07H10

Tous les services informatiques chez Rittmeyer sont éteints.

07H30

L’équipe d’intervention prévue pour de telles circonstances se met en place.

07H40

Les services informatiques externes ainsi que les partenaires responsables de la sécurité informatique sont appelés.

08H08

Tous les employés sont informés et doivent tous éteindre leurs ordinateurs.

09H10

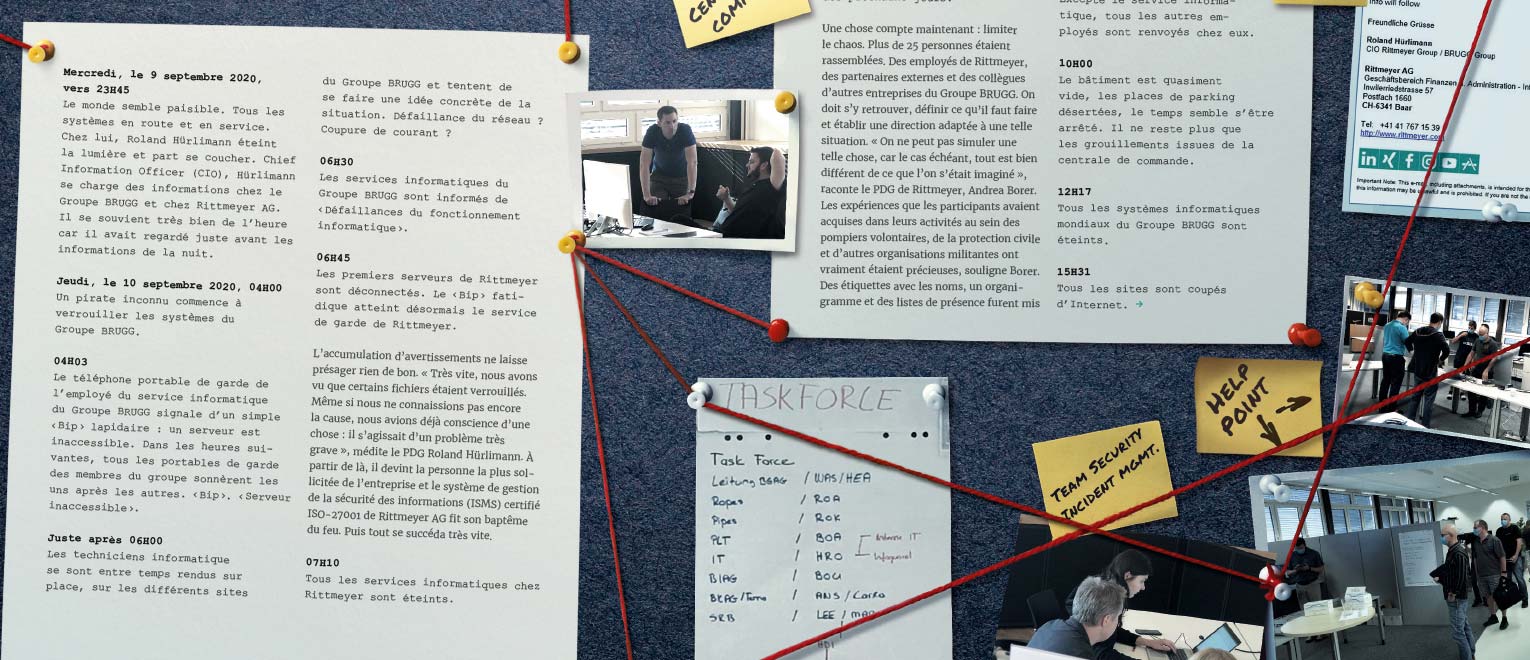

L’équipe d’intervention est désormais complète et une centrale de commande est prête. Pour la plupart d’entre eux, elle deviendra leur lieu de résidence des prochains jours.

« On ne peut pas simuler une telle chose, car le cas échéant, tout est bien différent de ce que l’on s’était imaginé »

Andreas Borer, PDG, Rittmeyer AG

Une chose compte maintenant : limiter le chaos. Plus de 25 personnes étaient rassemblées. Des employés de Rittmeyer, des partenaires externes et des collègues d’autres entreprises du BRUGG GROUP. On doit s’y retrouver, définir ce qu’il faut faire et établir une direction adaptée à une telle situation. « On ne peut pas simuler une telle chose, car le cas échéant, tout est bien différent de ce que l’on s’était imaginé », raconte le PDG de Rittmeyer, Andrea Borer. Les expériences que les participants avaient acquises dans leurs activités au sein des pompiers volontaires, de la protection civile et d’autres organisations militantes ont vraiment étaient précieuses, souligne Borer. Des étiquettes avec les noms, un organigramme et des listes de présence furent mis en place. « La moitié de personnes venait de l’extérieur et ne se connaissait pas », explique le PDG en décrivant les premières heures. « Et bien sûr le tout en pleine crise sanitaire liée au COVID-19 »

09H30

Toutes les instances sont informées : police, assurance, centre national pour la cybersécurité.

La première mesure fut d’isoler complètement tous les centres de données du BRUGG GROUP. Fin d’Internet. Complètement coupé du monde extérieur. Tous les ordinateurs sont éteints. Plus aucun bit n’entre ni ne sort. Il était vital d’éviter la propagation de logiciel malveillant donnant ainsi encore plus de pouvoir aux pirates.

Le travail reste en suspens. Excepté le service informatique, tous les autres employés sont renvoyés chez eux.

10H00

Le bâtiment est quasiment vide, les places de parking désertées, le temps semble s’être arrêté. Il ne reste plus que les grouillements issues de la centrale de commande.

12H17

Tous les systèmes informatiques mondiaux du BRUGG GROUP sont éteints.

15H31

Tous les sites sont coupés d’Internet.

Une expertise sur place

Pendant les heures et les jours qui suivirent, deux équipes se chargèrent de remédier à l’incident. La première équipe formée d’experts externes se concentra sur la recherche. Michel Herzog, Chief Information Security Officer (CISO) : « Ils devaient répondre aux questions suivantes : que s’est-il passé ? Qui sont les pirates qui ont infiltré le système ? Quels composants ont été touchés ? Comment être sûr que le système en soit vraiment libéré par la suite ? » La deuxième, une équipe d’experts arrivée tout droit des Pays-Bas au petit matin du 11 septembre, se concentra sur la restauration, soit le nettoyage et la restauration sécurisée des systèmes touchés. Une tâche toute aussi délicate que difficile.

Andreas Borer la compare à un réseau électrique : « Lorsqu’une anomalie se produit, elle doit être isolée. Puis il faut reprendre l’approvisionnement. Le processus critique réside dans l’art de ne pas couper mais de remettre en route. »

D’autres moyens de communication

Une des premières mesures a été de réinitialiser tous les comptes d’utilisateurs et leurs mots de passe. À partir de là, plus personne n'avait accès aux ordinateurs, et bien entendu plus à ses emails. Tout le groupe de la société : envolé ! En Suisse comme à l’étranger : tous coupés du réseau. « Nous avons dû vite trouver un moyen de communiquer avec les gens », se souvient Andreas Borer. Ainsi on passa à WhatsApp comme premier instrument de direction. « Une vraie communication sécurisée », plaisante Borer aujourd’hui.

Comprendre ce qu’il s’est produit

Les équipes informatiques travaillèrent sans interruption. Samedi. Dimanche. Elles tentèrent de reconstituer ce qu’il s’était véritablement passé, où cela s’était produit et quels systèmes étaient touchés. « En nous appuyant sur cette connaissance, nous avons opté pour une stratégie de nettoyage et de restauration adaptée », explique Michel Herzog, Une des grandes difficultés est ici d’identifier et de comprendre le système en profondeur. Et une autre, la communication entre les experts : « Quand il faut agir vite, la barrière linguistique peut très vite poser problème », se souvient Borer de la compréhension cahoteuse entre les équipes d’experts nationaux et internationaux.

« Bien sûr, pour des raisons stratégiques, il est important de filtrer la communication publique. Tant que l’on ne sait pas à quel pirate on a à faire, on parle d’un dysfonctionnement. »

Michel Herzog, Senior Cyber Security Consultant, Infoguard AG

Communiquer ce qu’il s’est passé?

Certes. Mais la certitude demande du temps. Ainsi certains protestèrent sur l’annonce d’un simple ‹dysfonctionnement› dans un premier temps et non d’un piratage. « Bien sûr, pour des raisons stratégiques, il est important de filtrer la communication publique. Tant que l’on ne sait pas à quel pirate on a à faire, on parle d’un dysfonctionnement. C’est la procédure habituelle lors de la coopération avec les forces de l’ordre », clarifie le CISO Michel Herzog. « Il ne s’agit pas de camoufler quoi que ce soit. » Et bien entendu, il faut éviter de donner des informations erronées augmentant l’incompréhension et la panique. « C’est vraiment de la haute voltige », souligne Andreas Borer, qui profita pendant toute cette période des conseils de spécialistes en communication.

Rançongiciel – et aucune ‹métastase›

On parvint à savoir de quel logiciel malveillant il s’agissait et des utilitaires utilisés ainsi que d’où le piratage était parti. La majorité des personnes découvrit avec stupéfaction que le rançongiciel utilisé n’était pas un utilitaire créé par le pirate mais simplement ‹loué›. Le pirate s’était contenté de l’introduire dans le réseau et de l’exécuter à partir de là. « C’est pourquoi nous pouvions être quasiment sûr qu’il ne s’agissait pas d’un piratage ciblé sur le BRUGG GROUP, mais plus d’un hasard car le pirate trouva ici un endroit accessible », explique le PDG. « Le pirate a découvert une faille, s’est penché sur l’entreprise, s’est suffisamment informé puis formula sa demande de rançon. »

Déjà connu des autres piratages, ce type de logiciel malveillant ne vise qu’à obtenir une rançon et non à se métastaser afin que le virus ne se propage au-delà des systèmes informatiques du BRUGG GROUP. C’est bien là un des constats les plus importants. On est alors certain que les systèmes des clients n’étaient pas visés. Leur protection et leur vérification avaient une priorité absolue. « Nous pouvons désormais exclure des infections des systèmes de clients via par exemple les ordinateurs portables des ingénieurs en projet », rassure Roland Hürlimann.

Un grand nettoyage

Lundi matin, soit cinq jours après la pénétration du système par les pirates, les employés regagnèrent enfin leurs postes de travail, même si ce n’était pas par la voie principale. Tous à l’entrée principale furent renvoyés vers le « Centre d’assistance ». Les uns derrière les autres, à bonne distance et bien entendu masqués, ils tenaient leur ordinateur portable sous le bras. Mesures de protection face au COVD-19. Il fallut d’abord désinfecter les appareils, nettoyer l’écran et le clavier avant de les donner aux spécialistes informatiques. Ils se chargèrent alors de vérifier, nettoyer la vie intérieure des ordinateurs pour finalement réinstaller les logiciels. « Cela n’était pas simple à mettre en place, car nous devions faire passer beaucoup de personnes en même temps », se souvient Roland Hürlimann.

« La journée spéciale équipe consacrée à la connaissance mutuelle des collègues des autres sites n’avait cessé d’être reportée suite à la pandémie du COVID-19. C’est presque diabolique, maintenant nous l’avons eu notre évènement. Mais une chose est sûre : cet incident a renforcé notre union. »

Roland Hürlimann, CIO, BRUGG GROUP et Rittmeyer AG

Rassuré et renforcé

Outre le système de sécurité des informations ISMS, toute l’équipe informatique du BRUGG GROUP avait passé ici son baptême du feu. Ce secteur venait d’être certifié en janvier dernier. La journée spéciale équipe consacrée à la connaissance mutuelle des collègues des autres sites n’avait cessé d’être reportée suite à la pandémie du COVID-19. « C’est presque diabolique, maintenant nous l’avons eu notre évènement », plaisante Roland Hürlimann. Même si la forme était quelque peu différente et sans doute pas souhaitée de cette manière : « Mais une chose est sûre : cet incident a renforcé notre union. »

«Mais soyons sincères », dit Andreas Borer, « tous parmi nous avait déjà assisté à des conférences sur les piratages informatiques. Nous les avons tous entendues, les avons trouvées très intéressantes et nous nous sommes dit : certes cela peut arriver. Mais pas à moi. Aujourd'hui nous devons dire qu’on n’est jamais aussi bien informé que par son vécu. C’est quand même une chose extrême. Nous savons maintenant comme cela se passe. »

Est-ce fini ?

Non, nous ne pouvons pas être sûr à 100 %. Ce milieu évolue extrêmement vite, souligne Michel Herzog. « Nos défenses ne seront jamais suffisamment efficaces pour pouvoir exclure que cela ne se reproduise », raconte Roland Hürlimann. De tels incidents vont continuer à augmenter et le risque ne cesse de croître jour après jour. Même si aujourd'hui nous nous en sommes bien sortis, cela ne veut pas dire qu’un semestre plus tard, il en sera de même. Rester à jour, actualiser régulièrement les logiciels, installer les correctifs disponibles, former les employés : sans ces mesures, une protection efficace est quasiment impossible.

Il faut rester conscient qu’il ne suffit plus de remplacer un composant informatique obsolète pour se protéger. Il est préférable d’évaluer l’architecture dans son ensemble afin de voir si nous ne pouvons pas trouver de solutions encore plus sûres.

« Des partenaires fiables que l’on connait et à qui l’on fait confiance, sont décisifs. Car il faut agir vite. »

Andreas Borer, PDG, Rittmeyer AG

Connaître ses ressources en cas de crise

Il est décisif de détecter l’infiltration d’un pirate. Et lorsqu’il a réussi à pénétrer, il faut être apte à réagir rapidement pour tout remettre en ordre. Voilà exactement ce que le BRUGG GROUP a connu en septembre dernier, résume Andreas Borer : « Nous avons constaté à quel point il est vital d’être préparé à de telles situations ainsi que d’avoir des partenaires sur qui nous pouvons compter et faciles à joindre le cas échéant : une chose cruciale lorsqu’il faut agir vite. »

CISO Michel Herzog se montre lui aussi satisfait : « Tous les participants ont bien réagi. Personne n’a eu besoin de réfléchir si et comment maintenir la situation sous couvert. On opta immédiatement pour une communication ouverte, l’assistance technique a été requise et toutes les ressources centrées sur l’incident. »

Les systèmes sont désormais tous en service et fonctionnent. Mais nous sommes loin d’un retour au quotidien. « Garantir la sécurité TIC est un processus continu », conclut le PDG Roland Hürlimann.