‹It takes a thief to catch a thief›

Comment faire chanter l’exploitant d’une infrastructure critique ?

Philipp Zihler est diplômé en informatique chez B-SECURE GmbH et enseigne ICT-Security Management dans une école supérieure à Lucerne. Et c’est un hacker. Mais ses intentions sont louables : à la demande de PME, il part en quête de failles potentielles dans les infrastructures TIC et travaille ainsi comme ‹ White Hat Hacker › afin d’évaluer les cyber-risques. À l’occasion de notre entretien, il nous montre comment les pirates informatiques fonctionnent, ce qui les motive ainsi que les rouages de la cybercriminalité.

Monsieur Zihler, qu’est-ce qu’un White Hat Hacker exactement ?

Philipp Zihler : un White Hat Hacker – aussi appelé Ethical Hacker – tente à la demande d’une entreprise, de déceler les failles dans l’environnement IT. Il aide ainsi son mandataire à améliorer la sécurité et à se protéger efficacement contre les piratages.

« La prise de conscience en matière de sécurité des employés est un facteur décisif, afin de ne pas être une ‹ proie facile › pour les pirates. »

Philipp Zihler, Partenaire et Senior Security Consultant, B-SECURE GmbH

Le « hacking » peut-il vraiment être éthique ? Au final le « hacking » reste bien du « hacking », non ?

En tant qu’Ethical Hacker, nous respectons des règles strictes et nous nous obligeons à signaler toute faille découverte. Mais oui, vous n’avez pas complètement tord : au bout du compte, on procède de la même manière qu’une personne mal intentionnée. On a cependant pas l’énergie criminelle. Néanmoins il est très utile de se mettre à cette place et de réfléchir comment procéder pour atteindre impérativement le but ciblé.

Dans la pratique, il est ainsi déjà arrivé que d’autres acteurs se servent des résultats obtenus par les White Hats. Cela ne serait pas la première fois que des Ethical Hacker, auraient travaillé pour une bonne cause, et que plus tard, on se rende compte qu’ils ont ainsi aidé à espionner le reste du monde. De tels scandales se sont déjà produits dans le passé. On ne sait jamais vraiment dans quel train on monte.

Au cours de ces dernières années, les piratages avec des chevaux de Troie associés à des chantages ont nettement pris de l’ampleur. Là aussi, l’auteur n’est pas toujours celui qui s’en sert. Les logiciels malveillants provenaient déjà plusieurs fois des services secrets. Les états investissent des sommes considérables dans le développement de logiciels malveillants ultra efficaces voire dans des cyber-armes, rien que pour conserver leur pouvoir. Par exemple en Amérique, le budget actuel alloué aux cyber-opérations s’élève à 9,6 milliards d’USD. Suite à des négligences avec de tels logiciels malveillants, ces derniers tombent dans les mains de cyber-criminels. Le virus WannaCry qui servit pour le grand piratage de 2017, venait par exemple de la NSA.

Et comment un cyber-criminel s’y prend-t-il pour nuire à une entreprise ?

L’intérêt premier d’un cyber-criminel n’est pas de ruiner complètement une entreprise. Il s’assure de ne pas mettre en péril la solvabilité de cette dernière afin qu’elle puisse payer. De tels piratages liés à une rançon se déroulent normalement comme suit : l’entreprise reçoit un email. Lorsqu’elle l’ouvre, le logiciel malveillant est exécuté et par la suite les ordinateurs ou les réseaux sont verrouillés. Pour accéder de nouveau aux données, les ravisseurs exigent une rançon.

Dans ce secteur, nous avons constaté une nette professionnalisation au cours de ces dernières années. Le codage des données se fait actuellement souvent en deux étapes : la première permet aux hackers d’infiltrer les réseaux de l’entreprise au moyen d’un logiciel malveillant sans que celle-ci ne s’en aperçoive. Les accès à l’entreprise ainsi obtenus sont ensuite vendus sur le Darknet. À partir de là, débute la deuxième étape : un autre groupe de cyber-criminels se procure un accès au réseau d’une entreprise infiltrée moyennant paiement. Ce dernier est spécialisé dans l’accès aux habilitations les plus élevées de l’entreprise et dans la recherche d’informations clé. Quelles sont ses activités principales et ses systèmes vitaux ? Où est-elle particulièrement vulnérable ? Le codage se fait ainsi sur les systèmes centraux. Cela augmente nettement la chance que l’entreprise paie.

Pour assurer leurs arrières, les ravisseurs font de plus en plus chanter les entreprises avec différents moyens de pression. Si le chantage lié au codage des données et à l’interruption de l’exploitation ne fonctionne pas, ils peuvent menacer de dévoiler au grand public des informations sensibles acquises de manière illicite.

Comment une telle infiltration peut-elle réussir ? On utilise aujourd’hui des pare-feux qui nous empêchent de cliquer sur des liens douteux.

Les pirates misent aujourd’hui sur des méthodes bien plus perfides. Ils se servent des failles dans les technologies et observent les endroits où les technologies, les hommes et l’organisation doivent parfaitement corroborer. Ils agissent alors exactement à ces endroits et ciblent les employés. Ils se servent de l’ingénierie sociale.

C’est exactement ce que nous faisons aussi lorsque nous analysons la sécurité d’une entreprise. Nous essayons de pousser les gens à faire ce qu’ils ne feraient pas en temps normal. On fait appel à des leviers psychologiques pour les manipuler. Il existe de nombreuses techniques à cette fin. Elles sont souvent utilisées par les vendeurs afin d’animer les gens à acheter. On essaie de créer une dépendance sociale. Ces méthodes augmentent nettement les chances de réussite des piratages.

« Les cybercriminels agissent là où les technologies, les hommes et l’organisation doivent parfaitement s’harmoniser. À partir de ce moment, ils pratique ‹ l’ingénierie sociale ›. »

Auriez-vous un exemple de la manière dont ils procèdent ?

Dans un premier temps, nous définissons le public cible avec le client, par exemple tous les employés, une fonction de direction ou l’assistance qui dispose en partie d’habilitations plus élevées et s’avère donc particulièrement intéressante. Nous rédigeons alors un scénario, nous inventons des histoires concrètes comment le piratage doit se dérouler.

Ainsi pour un piratage sur une régie d’approvisionnement en eau, la tournure pourrait être la suivante : nous nous présentons comme exploitant d’une infrastructure critique. Sur Internet nous trouvons quel fournisseur travaille pour la régie. Nous utilisons par exemple les offres d’emploi de la régie. Elles regroupent souvent les systèmes que la personne recherchée doit maîtriser. Nous avons ainsi déjà une bonne base d’informations. Nous pouvons ensuite tenter de contacter l’assistance du fournisseur via l’adresse email de ce dernier tout en l’appelant en parallèle. Un appel donne un effet plus authentique qu’un email rédigé. Détourner le numéro de téléphone et l’adresse email (Mail-Spoofing) est relativement simple. On dispose ainsi déjà de deux leviers sur lesquels nous pouvons nous appuyer.

Le scénario : juste nous embauchons un nouvel employé dans la régie. Nous avons besoin à cette fin d’un plan et d’informations sur l’agencement du réseau afin de pouvoir mettre ces derniers en avant – par écrit cela est plus simple à expliquer. Via un email nous mettons à disposition un lien vers le serveur d’échange de données depuis lequel l’assistance du fournisseur peut transmettre les documents. Lors de la visite du faux serveur d’échange de données, nous infiltrons l’ordinateur du fournisseur. Nous arrivons ainsi aux informations sur l’accès distant pour les approvisionnements en eau.

Nous avons réussi de tels piratages dans le passé. Dans le feu de l’action, tout le monde est prêt à aider et personne ne souhaite jouer le trouble fête. On passe ainsi souvent à l’étape suivante.

« En matière de protection des données, l’écart entre la peur et l’insouciance est frappant : dans le cadre de l’application Covid, les gens se montrèrent très réservés, mais pour des applications comme Facebook ou WhatsApp, ils les acceptent sans sourciller. »

Est-il vraiment encore possible de protéger les entreprises contre de tels piratages ? Comment réduire les risques de sécurité ?

Avec la numérisation croissante, les PME deviennent vite plus fragiles. Pour ne pas être une proie facile pour un pirate, il est essentiel de sensibiliser les employés. Du point de vue technique, il faut trouver le juste équilibre entre la convivialité et la sécurité. De temps à autre, il est nécessaire de rééquilibrer ces secteurs. Pour cela, il suffit souvent d’imaginer le pire des scénarios. Le danger devient alors palpable.

Nous devons cependant nous appuyer sur les faits et ne pas nous laisser guider par la peur ni les reportages dans les médias. Cela arrive néanmoins très souvent. Pour beaucoup, le sujet reste encore trop abstrait. C’est pourquoi ils ne parviennent pas à faire la liaison entre le morde numérique et notre monde analogique avec ces processus réels.

Il est très difficile de faire le grand écart entre la peur et l’insouciance. Nous partons du principe que nous, grand fabricant renommé, nous apportons cette confiance. Dans le même temps, nous nous montrons très sceptiques face aux nouvelles évolutions. Un exemple actuel : Dans l’application Covid, la protection des données a été un sujet très débattu dans les médias. Pourtant beaucoup de mesures pour sécuriser les données ont été prises ici. Les données sont sauvegardées de manière anonyme et décentralisée. En arrière-plan, on retrouve l’État qui n’a ici aucun profit ni aucune plus value avec les données. Dans le même temps, on ne voit pas souvent de tels débats autour de WhatsApp. Il s’agit ici tout de même d’une entreprise privée avec un modèle commercial qui vise à gagner de l’argent avec les données. Ici nous baissons les yeux et devenons nous-mêmes un produit.

La pandémie Covid-19 a mis clairement les services numériques au premier plan. Est-ce que des failles ont été mises en évidence ?

Les entreprises durent réagir vite et passer rapidement aux services cloud comme ‹ Microsoft Office 365 ›, ou du moins ont été obligées de le faire afin d’utiliser les conférences de ‹ Microsoft Teams ›. Les entreprises n’avaient cependant souvent pas conscience des risques qu’elles encouraient. On voit bien ici que le concept de sécurité est rarement au cœur des préoccupations.

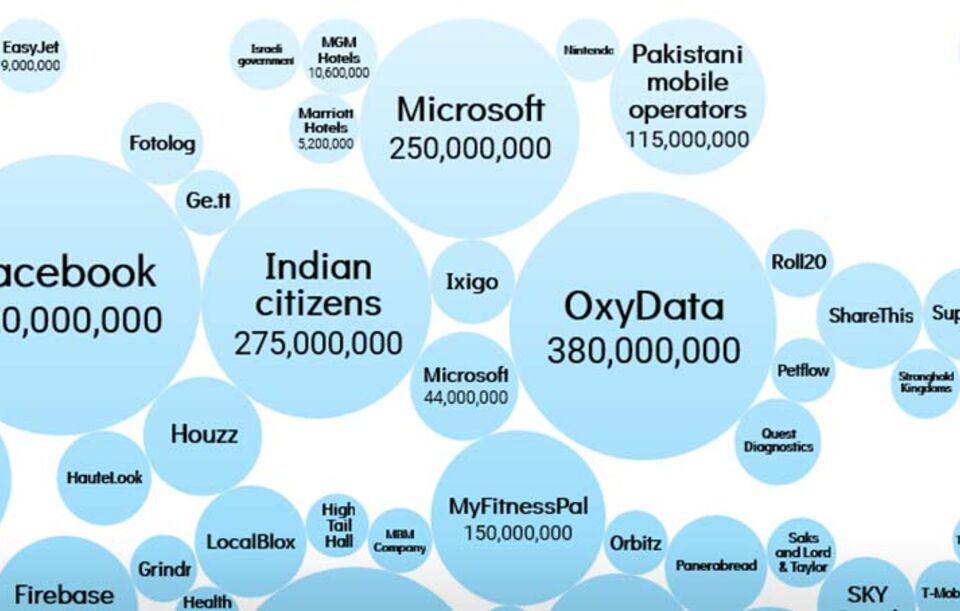

Mais le danger est bien réel, car les piratages portant sur les grandes plateformes où beaucoup de personnes sont connectées, prennent de plus en plus d’importance (voir l’encadré). Elles permettent de voler des identités et dans le meilleur des cas, directement avec les adresses de messagerie et les mots de passe. Et cela peut tout toucher aussi bien les petites que les grandes entreprises.

En outre à l’aide de ces identités volées, les criminels essaient par la suite de se connecter à d’autres plateformes comme les services Cloud actuellement très utilisés. Si cela réussit, les pirates passent très vite à un tout autre niveau, et se mettent en quête des personnes qui travaillent dans cette entreprise, par ex aux services financiers. Ils connaissent alors les échanges des boîtes de messagerie piratées et sont parfaitement informés des affaires en cours. De plus, ils peuvent simplement infiltrer l’entreprise avec un virus et faire sauter toutes les solutions de protection. Ils se déplacent sur la plateforme de l’entreprise comme un simple employé. Une entreprise active dans les technologies médicales en a fait les frais en août dernier avec 2,4 millions de francs suisses. Ces derniers ont été transférés vers un mauvais compte. Les cybercriminels avaient réussi à convaincre l’employé de modifier les coordonnées bancaires juste avant le virement.

On n’entend pas souvent parler de tels cas. Existe-t-il ici une forme de honte ?

Dans le passé, sans doute, oui. Mais j’ai l’impression de ce sentiment s’affaiblit actuellement. Face au professionnalisme des pirates de nos jours, on ne peut pas tellement se faire de reproches si on est touché. Lorsque l’on en a conscience, on parle plus volontiers d’un piratage réussi. Je souhaiterais que les expériences de piratage informatique soient plus souvent partagées. Nous en profiterions tous.

Merci beaucoup pour cet entretien.

Vous trouverez une vue générale des piratages et des fuites de données de ces dernières années sur le site Web

Vous avez des questions sur Sécurité Informatique TIC*?

*TIC: Technologies de l’information et de la communication

Nous offrons des conseils et des services complets en matière de sécurité aux exploitants d'infrastructures critiques. Consultez nos offres en matière de sécurité des TIC ou contactez Patrick Erni, responsable du service TIC et expert en sécurité. Il se tient à votre disposition vous vous soumettre et vous conseiller en matière sécurité informatique TIC.

![[Translate to FR:] [Translate to FR:]](/fileadmin/_processed_/8/5/csm_motor-der-zukunft-purena-1-thumb_9134cd61c5.jpg)