Allo la lune, ici la terre …

Faire comprendre la sécurité TIC

Les technologies informatiques (IT) ne sont pas les technologies opérationnelles (OT), et la bureautique ne correspond pas aux technologies de conduite. Une distinction certes déjà connue mais qui pose de vrais défis aux exploitants d’infrastructures critiques. Nombreux sont ceux qui ne comprennent pas toujours les précautions liées aux technologies informatiques et de communication (TIC) ainsi qu’aux mesures qui en découlent. Andri Caviezel, responsable du secteur Services et After-Sales chez Rittmeyer, s’efforce d’améliorer cette compréhension.

Avec une numérisation croissante des infrastructures et des processus, les données électroniques sont les fondations de notre protection et nécessitent donc toute notre attention. Ces données doivent restées en permanence disponibles et être correctes. Dans le même temps, des installations qui traitent ces données doivent fonctionner.

Trois applications pour trois priorités

Suivant le degré critique, différents points de vue, et par conséquent priorités, s’imposent. La disponibilité des données est ainsi cruciale pour les systèmes bureautiques. En cas d’erreur, le temps n’est le plus souvent pas un facteur décisif. C’est pourquoi nous nous attacherons ici plutôt à la restauration des données grâce à une gestion précise des sauvegardes. De leur côté, les systèmes informatiques bancaires ont d’autres priorités : un relevé de compte qui arrive un jour plus tôt ou plus tard n’a généralement aucune incidence. Mais son exactitude doit-être garantie, à cent pourcent. Ainsi une protection contre toute manipulation s’avère décisive afin de garantir l’exactitude des données. Mais qu’en est-il de l’exploitant d’une infrastructure critique ? À ses yeux, une chose est essentielle : la disponibilité de son installation. L’électricité, l’eau ou encore le gaz doivent parvenir sans interruption et dans une qualité irréprochable de même l’épuration des eaux doit parfaitement fonctionner afin de protéger les cours d’eau.

« La connaissance acquise au cours d’une journée d’atelier de formation tombe très vite dans l’oubli. De leur côté, les courtes sessions autour de la sécurité TIC – certes avec différents angles mais toujours spécifiques au secteur – perdurent bien plus longtemps dans les esprits. »

Andri Caviezel, responsable du secteur Services et After-Sales chez Rittmeyer

Le bon langage !

Tous trois parlent de la sécurité TIC, pourtant ils n’entendent pas tout à fait la même chose, du moins de ce que sont les priorités pour une excellente protection des infrastructures d’information et de communication. « Le chef fontainier n’est pas un spécialiste informatique et le personnel des STEP pas des informaticiens », souligne Andri Caviezel. « Ils ont une toute autre formation et d’autres activités au quotidien. » Quand il convient de définir la sécurité TIC, le prestataire doit d’abord se mettre à la place de l’exploitant et procéder à un vrai travail d’explication, souligne A. Caviezel. Puis il faut mettre ses attentes envers la sécurité de l’exploitation et la disponibilité de son installation au centre des préoccupations, afin d’identifier les points essentiels de la sécurité TIC.

Une formation adéquate pour l’exploitant

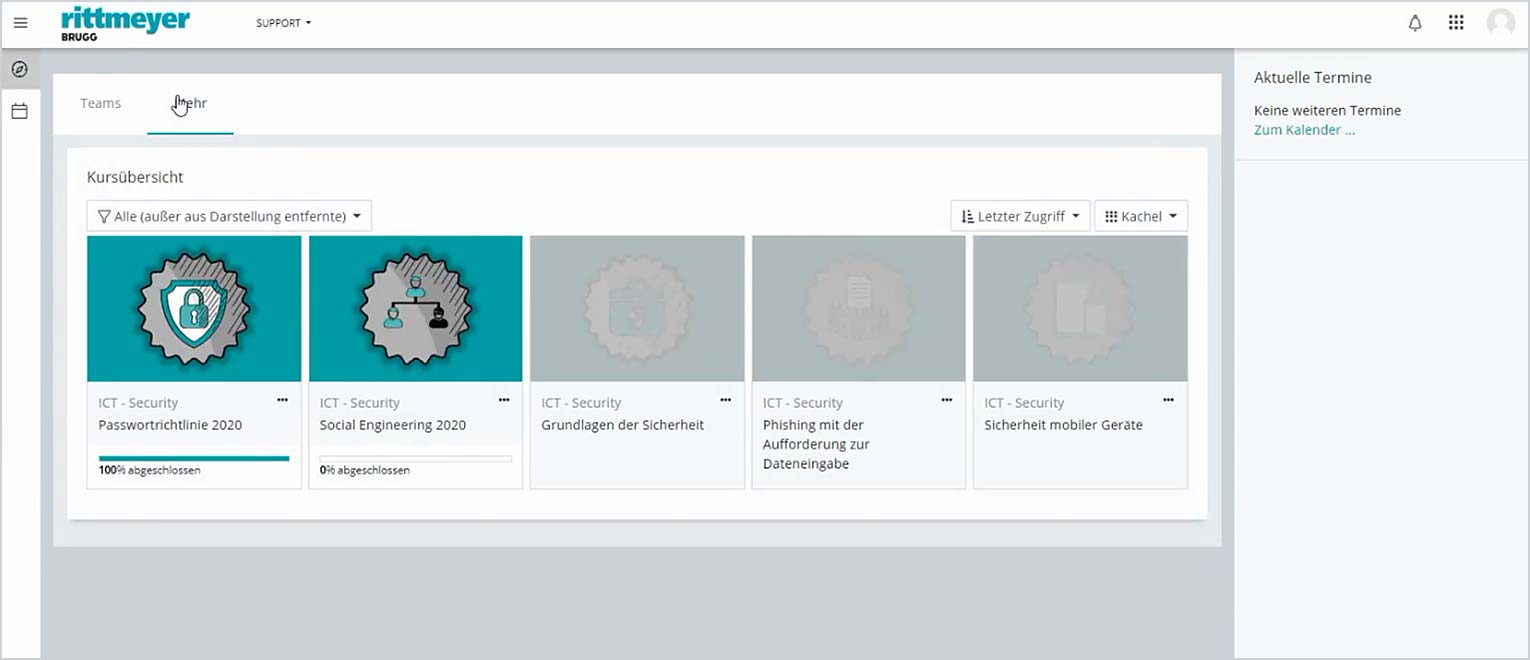

Pour A. Caviezel, la question du langage se pose aussi pour motiver le personnel d’exploitation à suivre la marche. Il ne suffit pas d’expliquer les bases générales importantes autour des mots de passe, des appareils portables et des supports de données. Mais il faut ancrer ses dernières dans le travail quotidien. C’est pourquoi des formations sur mesure qui répondent exactement aux besoins de l’exploitant en y intégrant des exemples concrets sont indispensables. « Sans scénario plausible et compréhensible, aucune sensibilisation ne passe », remarque A. Caviezel. Il n’approuve pas non plus un ‹ rabâchage standard ›, qui se déroule souvent lors des formations d’une journée. « Il est bien plus efficace de faire appel à des outils de formation modernes grâce auxquels chaque personne profite de quinze minutes tous les mois consacrées à la sécurité TIC, à chaque fois d’un autre angle mais toujours dédié à son secteur. » Le sujet perdure mieux – une chose bien plus importante que des unités spécifiques de formation.

Résister à l’ingénierie sociale

Dépasser les premières difficultés techniques est essentiel aux yeux de A. Caviezel. Protection de l’objet, pare-feu, antivirus – tous sont indispensables, et ce même si les piratages visent avant tout les personnes, soit les utilisateurs des installations. C’est pourquoi il devient primordial de connaître, ou plutôt de reconnaître, son interlocuteur. « La crédulité appartient désormais au passé. Je dois toujours me demander ce à quoi je suis confronté, qui est en face de moi ? Ou encore : suis-je vraiment sûr que celui qui m’appelle est bien celui que je pense ? », explique le responsable du secteur en décrivant une des plus grandes difficultés. Il propose ainsi à ses clients un genre d’abonnement dans le cadre duquel il les informe rapidement des changements intervenus dans l’organigramme et parmi les interlocuteurs de Rittmeyer. Cela aussi reste un petit détail, même s’il a son importance. Ils existent déjà depuis bien longtemps des logiciels gratuits sur Internet permettant de simuler des extraits vocaux de la version numérique de A. Caviezel et obtenir par là les numéros de téléphone et les adresses email pour se forger un contact avec le client. La seule chose ici reste une attention aiguisée permanente.

« La crédulité appartient désormais au passé. Suis-je vraiment sûr que celui qui m’appelle est bien celui que je pense ? »

Personne n’est à l’abri

On lui dit souvent qu’une installation serait trop petite et donc inintéressante pour un piratage. « Un préjugé complètement faux », souligne A. Caviezel. « La cyber-criminalité se transforme entre temps en un vrai secteur commercial autour de conglomérats qui visent à réaliser un maximum de profit en un minimum de temps. Et cela se passe toujours là où l’accès est le plus simple. » La presse se fait constamment l’écho de toute une série de moyens et de mandataires. A. Caviezel ne voit donc pas pourquoi les fournisseurs énergétiques ne seraient pas intéressants et se réfère à l’exemple d’un grand groupe d’acier : les pirates avaient complètement interrompu le fonctionnement de son fournisseur énergétique quelques jours auparavant, puis misé sur la chute du cours des actions du groupe d’acier. « Le fournisseur n’était alors qu’une voie d’accès vers le profit escompté. »

Trois piliers. Et une offre.

Que suggère le spécialiste ? « On doit garder en vue les trois piliers de la sécurité TIC moderne », souligne Andri Caviezel : premièrement une infrastructure technique actuelle du point de vue de la sécurité. Deuxièmement une sensibilisation spécifique à l’application ainsi qu’une formation régulière des employés. Et troisièmement, la vérification permanente du trafic des données au niveau de l’installation ainsi que l’évaluation de son bon fonctionnement.

Bien entendu vous pouvez lui demander directement. Rittmeyer propose des offres adaptées à cette fin.

Catégories

Technologie

Zones

Approvisionnement en eau

Approvisionnement en chauffage

Hydroélectricité

Alimentation en électricité

Approvisionnement en gaz

Assainissement des eaux usées

![[Translate to FR:] [Translate to FR:]](/fileadmin/_processed_/9/3/csm_richi-ich-bin-bereit-1-thumb_e6eeea72ea.jpg)