Conseil en sécurité informatique

Minimiser les risques. Protéger durablement les systèmes.

Les systèmes de conduite en approvisionnement en eau et en énergie comptent parmi les infrastructures critiques. C’est pourquoi il est essentiel de les protéger contre les intrusions illicites et criminelles. Ils doivent donc particulièrement attirer votre attention quant à leur sécurité informatique. Nous vous aidons à poser les bases sécurisées pour votre infrastructure informatique.

Vos avantages

- Sécurité maximale grâce à notre expertise

- Identification des points faibles dans vos systèmes

- TIC et OT Recommandations concrètes sur les mesures à prendre

- Protection approfondie et durable de vos systèmes informatiques

- Ajustement modulable de nos services à vos besoins

Nous tenons ici compte des différentes normes pertinentes en matière de sécurité informatique, comme

- ou encore du standard minimum TIC

- des normes ISO 27001 et BSI 200

- la directive NIS2

- les exigences de la BDEW

Nos services couvrent la mise en place complète du concept de sécurité, la prise en charge de sous-projets ainsi que l’accompagnement de vos partenaires. Nous vous conseillons aussi volontiers en matière de certification pour les systèmes TIC - par exemple conformes à la norme ISO 27001.

Intéressé ?

Faites confiance à nos experts en sécurité TIC pour vos infrastructures critiques. Contactez Patrick Erni, Directeur des services TIC et expert en sécurité. Il se tient à votre disposition vous vous soumettre un devis et vous conseiller en matière sécurité TIC.

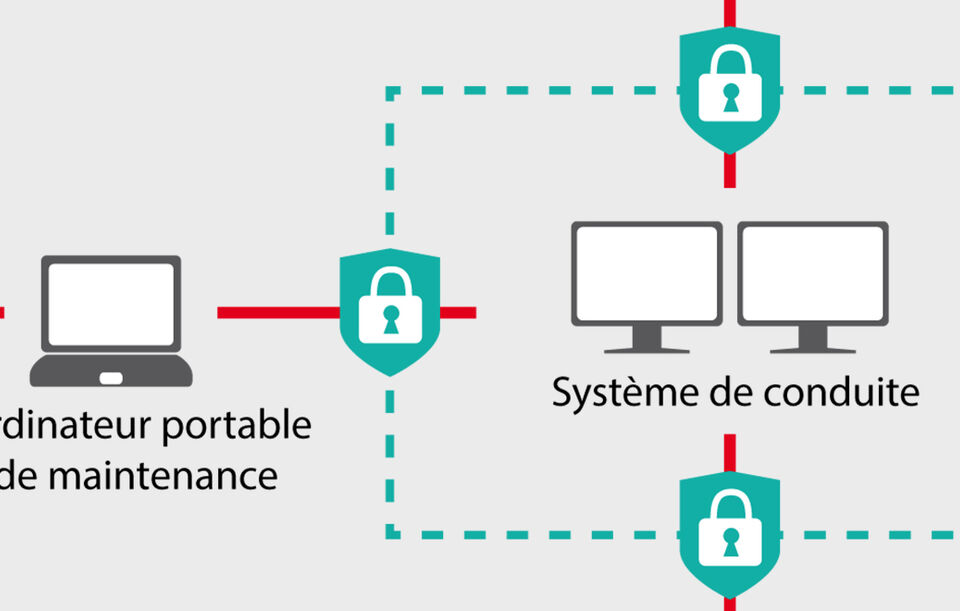

Accès à distance - mais sécurisé

Un poste de commande est généralement bien protégé. Cependant, de nombreux opérateurs permettent un accès à distance avec des appareils privés afin d'accéder au système de contrôle. Ils utilisent une connexion VPN. Mais attention, une connexion VPN ne protège pas contre les virus.

Les risques guettent partout

De par la complexité des différents systèmes informatiques ainsi que le nombre élevé de failles potentielles, une procédure structurée est nécessaire afi n de mettre en place un concept de sécurité effi cace (Security Management System). Seule une telle méthode permet de détecter les différents risques de manière fi able et de développer des stratégies pour les réduire.